Was ist OAuth?

OAuth, abgekürzt für "Open Authorization", ist ein weit verbreitetes Autorisierungsframework, das es Drittanwendungen ermöglicht, im Namen eines Benutzers auf Ressourcen zuzugreifen, ohne dass die Zugangsdaten des Benutzers preisgegeben werden müssen. Es handelt sich dabei nicht um ein Authentifizierungsprotokoll, sondern um ein Framework, das die Autorisierung regelt. Dies bedeutet, dass OAuth den Zugang zu Ressourcen regelt, jedoch nicht den Benutzer selbst authentifiziert. Im Rahmen von OAuth wird ein sogenanntes "Access Token" ausgegeben, dass die Anwendung berechtigt, auf geschützte Ressourcen des Benutzers zuzugreifen, die auf einem Server gehostet werden.

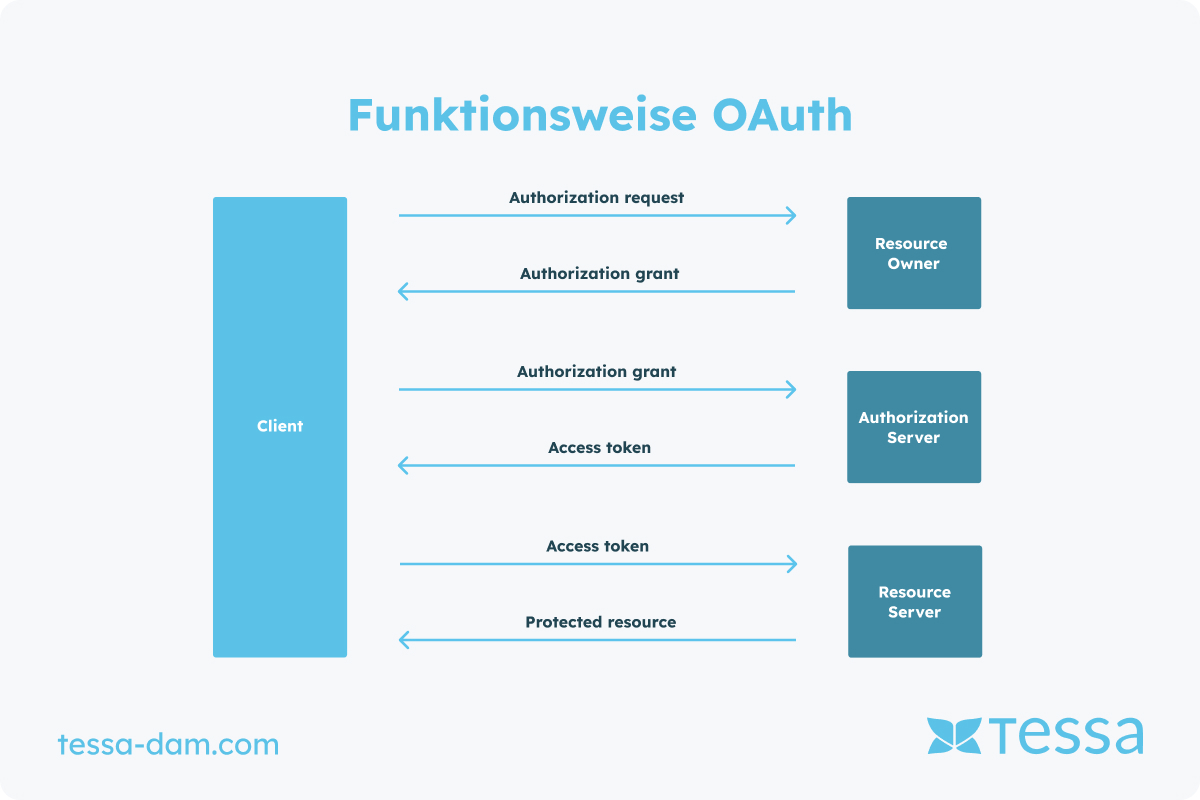

Wie funktioniert OAuth?

OAuth bietet verschiedene Autorisierungs-Flows (oder "Grant Types"), die je nach Anwendungsfall unterschiedliche Anforderungen erfüllen. Diese Flows definieren den Ablauf, wie ein Client ein Access Token vom Authorization Server erhält und dieses verwendet, um auf Ressourcen zuzugreifen. Die wichtigsten OAuth-Flows sind:

Authorization Code Flow: Dieser Flow ist der sicherste und am häufigsten verwendete OAuth-Flow, insbesondere für Web- und mobile Anwendungen. Er besteht aus zwei Schritten:

- Autorisierungscode anfordern: Der Client leitet den Benutzer zum Authorization Server weiter, wo dieser seine Anmeldedaten eingibt und die Anfrage des Clients genehmigt. Nach der Genehmigung erhält der Client einen temporären Autorisierungscode.

- Access Token erhalten: Der Client sendet den Autorisierungscode zusammen mit seiner eigenen Authentifizierung (Client ID und Secret) an den Authorization Server, um ein Access Token zu erhalten.

Implicit Flow: Dieser Flow ist für Public Clients gedacht, die keine sicheren Mittel zur Speicherung von Client-IDs und Secrets haben (z.B. Single-Page-Webanwendungen). Hier wird das Access Token direkt an den Client ausgegeben, ohne dass ein Autorisierungscode verwendet wird. Aufgrund der Sicherheitsrisiken, insbesondere in Bezug auf Token-Exposition, wird dieser Flow in modernen Anwendungen immer weniger empfohlen.

Client Credentials Flow: In diesem Flow handelt der Client autonom, ohne Benutzerinteraktion. Es wird verwendet, wenn der Client selbst die Resource Owner ist, z.B. bei serverseitigen Anwendungen oder für maschinellen Zugang zu Ressourcen.

Resource Owner Password Credentials Flow: Dieser Flow erlaubt es dem Client, die Benutzeranmeldeinformationen direkt zu erhalten und an den Authorization Server zu senden, um ein Access Token zu erhalten. Da dies potenziell unsicher ist, wird dieser Flow nur in sehr kontrollierten Umgebungen verwendet.

Authentifizierungs- und Autorisierungsprozess

Der Ablauf eines OAuth-Prozesses kann in mehrere Schritte unterteilt werden, die in einer typischen Anwendung wie folgt ablaufen:

Initiale Anfrage: Der Client fordert die Autorisierung vom Resource Owner an, indem er den Benutzer auf eine spezielle URL des Authorization Servers weiterleitet. In dieser Anfrage spezifiziert der Client die benötigten Zugriffsrechte (Scopes) und gibt eine Redirect-URI an, zu der der Benutzer nach der Autorisierung zurückgeleitet wird.

Benutzerauthentifizierung und Zustimmung: Der Benutzer authentifiziert sich beim Authorization Server (z.B. durch Eingabe von Benutzername und Passwort) und gibt seine Zustimmung zur Autorisierung des Clients. Der Authorization Server validiert die Anmeldeinformationen und die Zustimmung des Benutzers.

Rückleitung und Token-Austausch: Nach erfolgreicher Autorisierung leitet der Authorization Server den Benutzer zurück zur angegebenen Redirect-URI des Clients. Abhängig vom verwendeten OAuth-Flow erhält der Client entweder direkt ein Access Token oder einen Autorisierungscode, den er gegen ein Access Token eintauschen kann.

Verwendung des Access Tokens: Der Client verwendet das erhaltene Access Token, um auf die geschützten Ressourcen beim Resource Server zuzugreifen. Das Token wird in der Regel in einem HTTP-Header ("Authorization: Bearer [Token]") gesendet.

Überprüfung und Zugriff: Der Resource Server überprüft das Access Token auf Gültigkeit und Zugriffsrechte (Scopes). Ist das Token gültig, wird dem Client der Zugriff auf die angeforderten Ressourcen gewährt.

Token-Erneuerung (optional): Wenn das Access Token abläuft, kann der Client, sofern er ein Refresh Token besitzt, dieses verwenden, um ein neues Access Token zu erhalten, ohne dass der Benutzer erneut seine Zustimmung geben muss.

Dieser Prozess sorgt dafür, dass der Zugang zu sensiblen Daten in verteilten Systemen sicher und kontrolliert erfolgt. OAuth ermöglicht eine klare Trennung zwischen dem Client, der auf die Ressourcen zugreift, und dem Authorization Server, der die Zugriffsrechte verwaltet. Diese Struktur minimiert das Risiko, dass Zugangsdaten kompromittiert werden, und erhöht gleichzeitig die Flexibilität in der Gestaltung von Zugriffsmechanismen.

Wie sicher ist OAuth?

Potenzielle Sicherheitsrisiken

Trotz der eingebauten Sicherheitsmechanismen birgt OAuth potenzielle Risiken, die bei der Implementierung und Nutzung des Frameworks berücksichtigt werden müssen:

Man-in-the-Middle-Angriffe (MITM): Ohne eine strikte Verwendung von HTTPS könnte ein Angreifer die Kommunikation zwischen dem Client und dem Authorization Server abfangen und manipulieren. Dies könnte zur Kompromittierung von Access Tokens oder zur Weiterleitung von Tokens an bösartige Akteure führen.

Token-Diebstahl: Ein gestohlenes Access Token kann von einem Angreifer verwendet werden, um unbefugt auf geschützte Ressourcen zuzugreifen. Besonders gefährlich ist dies, wenn der Angreifer Zugriff auf ein Refresh Token erhält, da er damit kontinuierlich neue Access Tokens generieren könnte.

Phishing-Angriffe: Angreifer könnten versuchen, Benutzer auf gefälschte Anmeldeseiten zu locken, um deren Anmeldeinformationen zu stehlen. Diese gefälschten Seiten könnten dann dazu genutzt werden, die Authentifizierung im OAuth-Prozess zu umgehen.

Ungesicherte Redirect-URIs: Wenn die Redirect-URIs des Clients nicht ordnungsgemäß gesichert sind, könnte ein Angreifer den Benutzer auf eine manipulierte URL umleiten und so den Autorisierungscode oder das Access Token abfangen.

Best Practices für die sichere Implementierung

Um die Sicherheit von OAuth zu gewährleisten, sollten Entwickler und Systemadministratoren eine Reihe von Best Practices befolgen:

Verwendung von PKCE (Proof Key for Code Exchange): PKCE ist eine Erweiterung des Authorization Code Flows und bietet zusätzlichen Schutz gegen Code Interception-Angriffe, insbesondere in mobilen und Public-Client-Szenarien. Es erfordert die Verwendung eines Code Verifiers, der bei der Token-Anforderung erneut gesendet wird, um sicherzustellen, dass der Autorisierungscode nicht von Dritten missbraucht wird.

Absicherung der Redirect-URIs: Es ist wichtig, dass die Redirect-URIs strikt überprüft werden, um sicherzustellen, dass der Benutzer nur zu autorisierten URIs zurückgeleitet wird. Dies minimiert das Risiko, dass ein Angreifer den Redirect-Prozess ausnutzt.

Minimierung der Lebensdauer von Tokens: Die Lebensdauer von Access Tokens sollte so kurz wie möglich gehalten werden, um das Risiko eines Missbrauchs zu reduzieren. In Kombination mit Refresh Tokens kann der Zugriff für längere Zeiträume aufrechterhalten werden, ohne die Sicherheit zu gefährden.

Überwachung und Logging: Es ist empfehlenswert, alle OAuth-Vorgänge zu überwachen und zu protokollieren, um ungewöhnliche Aktivitäten wie mehrfaches Token-Anfordern oder unbefugte Zugriffsversuche zu erkennen. Anomalien können dann frühzeitig identifiziert und entsprechende Maßnahmen ergriffen werden.

Regelmäßige Sicherheitsüberprüfungen: Entwickler sollten regelmäßig die Sicherheit ihrer OAuth-Implementierung überprüfen und auf dem neuesten Stand halten, insbesondere im Hinblick auf neue Sicherheitslücken und Angriffsvektoren, die in der sich ständig weiterentwickelnden Bedrohungslandschaft auftreten.

Fazit

Sichere Autorisierung für Anwendungen

OAuth ist ein flexibles und weit verbreitetes Autorisierungsframework, das es Anwendungen ermöglicht, sicher auf Ressourcen zuzugreifen, ohne die Anmeldeinformationen der Benutzer preiszugeben. Es bietet robuste Sicherheitsmechanismen, birgt jedoch potenzielle Risiken, die durch eine sorgfältige Implementierung und Best Practices minimiert werden können. Insgesamt stellt OAuth eine effektive Lösung für die Verwaltung von Zugriffsrechten in modernen, verteilten Systemen dar.